Мазмуну:

- Автор John Day [email protected].

- Public 2024-01-30 10:41.

- Акыркы өзгөртүү 2025-01-23 14:51.

Бул нускаманын максаты - Raspberry Piден алыскы булут серверине кантип автоматтык түрдө жана коопсуз туташуу керек экенин көрсөтүү (жана тескерисинче) ж.б.у.с. сырсөздөрдү эстеп калуунун жана сизге коопсузураак байланыштын зарылдыгын жок кылыңыз.

(CAVEAT - Linux уруксаттарын конфигурациялоодо компетенттүү болбосоңуз, бул аракетти жасабаңыз, антпесе сиз системаңызды хакерлердин чабуулуна алсызыраак кыласыз.)

Талаптар

1. Raspberry Pi командалык сап интерфейси менен (CLI) Puttyден көргөндөй.

2. CLI менен OVH же DigitalOcean деп аталган алыскы булут серверине кирүү.

3. Putty жана PuttyGen орнотулган Windows ноутбук же ЖК.

Божомолдор

1. Linuxтун буйруктары жөнүндө бир аз билимиңиз бар

2. Сиз кадимки кол процесстерин колдонуу менен алыскы серверге кире аласыз, мис. FTP.

3. Сиз Windows PCңизде PuttyGenди алдын ала орноткон болосуз

Кадамдар

Жыйынтыктап айтканда, - 1 -сүрөттү караңыз

а) Windows компьютериңизде PuttyGenди колдонуп жеке PPK файлын түзүңүз

б) Windows компьютериңизде PuttyGenди колдонуп жалпыга ачык PPK файлын түзүңүз (бул а кадамында автоматтык түрдө жасалат)

б) Windows ПКде, Ачык Ачкычты Windows ПКдан алыскы булут серверине көчүрүңүз

г) Windows PCңизде PuttyGenдин жардамы менен Жеке PPK файлын OpenSSH ачкычына айландырыңыз

д) Windows PCңизден OpenSSH ачкычын Raspberry Piге көчүрүү

f) Raspberry Piден алыскы сервериңизге кирүүнү жана файлды өткөрүүнү текшериңиз

1 -кадам: A) Жеке PPK файлын түзүү, B) Ачык ачкычты түзүү жана C) Аны алыскы серверге көчүрүү

Жеке PPK файлын түзүү үчүн Windows PCңизде PuttyGen ачыңыз. Сиз Windows тапшырмалар панелиндеги сөлөкөттү оң басуу менен PuttyGenге кире аласыз. PuttyGen менюсунан ачкычты тандап, андан кийин ачкыч түгөйүн жаратыңыз, SSH2 -RSA ачкычын тандаңыз. Купуя ачкычты түзүүдө сизден купуя сөз айкашын коюңуз, ал эми эгер сиз жашыруун сөз айкашын койсоңуз, анда сизден келечектеги операциялар учурунда суралат. Купуя ачкычты Windows PCңизде коопсуз жерде сактаңыз. Сиз анда 2 -сүрөттө көрсөтүлгөндөй терезенин терезесинде ачык ачкычты көрөсүз.

Андан кийин, ачык ачкычты алыскы булут серверине өткөрүп берели. Putty аркылуу алыскы булут серверине Putty сеансын ачыңыз. Сиз алыскы колдонуучу катары кирдиңиз дейли, анан CLI алыскы булут серверинде төмөнкүлөрдү кылыңыз

cd /home /remoteuser1 (эгер жок болсо) mkdir.ssh

nano.ssh/Author_keys (Сиз бош экранды көрөсүз - 2 -сүрөттө көрсөтүлгөн ачык ачкычты чаптаңыз, андан кийин бул файлды сактап, жабыңыз)

chmod 0700.ssh

chmod 0600 /home/remoteuser1/.ssh/authorized_keys

2 -кадам: D) Жеке PPK файлын OpenSSH ачкычына айландыруу жана E) Аны Raspberry Piге көчүрүү

Купуя ачкычты OpenSSHке айландыруу үчүн PuttyGen'ди ачыңыз, андан кийин мурда түзгөн жеке ачкычыңызды ачыңыз - менюдагы Conversions опциясына өтүңүз, анан OpenSSH ачкычын Экспорттоону тандаңыз - өзүңүз түзгөн файлдын filetype.key бар экенин текшериңиз. Аны коопсуз жерге сактаңыз, андан кийин Raspberry Piге кирүү үчүн шпаклевка сессиясын ачыңыз. Ачкыч файлын Raspberry Piге кирүү үчүн колдонулган каттоо эсебинин Raspberry Pi'деги үй каталогуна көчүрүңүз. Ачкыч pitobot.key деп аталып, андан кийин төмөнкү кадамдарды аткарыңыз:

cd /home /pi

sudo mv pitobot.key/home/pi/

sudo chmod 600 pitobot.key

Эми сиз орнотууңуз ийгиликтүү болгонун текшерүүгө даярсыз - Дагы, бул Piден жасалат. Эсиңизде болсун, remoteuser1 - бул үй каталогунда ачык ачкычты сактаган алыскы булут сервериндеги эсеп, ал эми ipaddress - алыскы булут серверинин IP дареги.

Биринчиден, Raspberry Piден, Putty аркылуу алыскы булут серверине кирели. Raspberry PI CLIге төмөнкү буйруктарды териңиз. (Эгерде сиз купуя ачкычты түзүүдө купуя сөз айкашын койгон болсоңуз, азыр сизден суралат.)

sudo ssh -i /home/pi/pitobot.key remoteuser1@ipaddress

Бул сизди remoteuser1дин үй каталогундагы алыскы булут серверинин CLIсине киргизет. Терүү менен 'exit; сиз Raspberry Piңиздин CLIсине кайтып келесиз.

Андан кийин, файлдарды алыскы булут серверинен Raspberry Piге өткөрүп берүүгө аракет кылыңыз. Төмөнкү буйруктарды колдонуңуз: (Дагы, эгер сиз купуя ачкычты түзүүдө купуя сөз айкашын койгон болсоңуз, азыр сизден суралат.)

sudo scp -i /home/pi/pitobot.key remoteuser1@ipaddress: //var/www/html/*.*/home/pi/

Бул алыскы сервердеги/var/www/html/папкасынан бардык файлдарды Raspberry Piдеги/home/pi/папкасына өткөрүп берет. (Кош чекит абдан маанилүү) Сиз, албетте, командалардын тартибин өзгөртүп, файлдарды Piден алыскы серверге өткөрүп бере аласыз.

3 -кадам: Коопсуздук маселелери

SSH ачкыч жуп коопсуздугун жакшыртат, ал эми төмөнкүлөрдү эске алыңыз:

1. SSH ачкыч жуптары иштетилгенде, колдонуучулар алыскы серверге түз кирүү мүмкүнчүлүгүн алып салууну ойлонушуңуз керек (Сиз дагы ошол эле ачкыч жупту колдонуп, Windows боюнча Putty ачкыч жуптарын колдонуп, серверлериңизге кире аласыз, ошондой эле өчүрүүнү ойлонсоңуз болот) Пиңизге да кириңиз). Эгерде сиз муну тандасаңыз жана чоң жарылууга жол бербеңиз, этият болуңуз. Бул үчүн, ssh конфигурация файлында бир нече конфигурацияны өчүрүүңүз керек. Муну кылууда өтө этият болуңуз. Буйруктар болуп саналат

nano/etc/ssh/sshd_config

Жана файлдын ичинде төмөнкү өзгөртүүлөрдү киргизиңиз

Сырсөз Аутентификация №

UsePAM No

Сактоо, чыгуу, андан кийин SSHти systemctl restart ssh менен кайра баштоо (Бул Debian үчүн. Ар кандай Linux дистрибутивдеринде башкача болушу мүмкүн)

2) Бардык ачкычтарыңызды коопсуз сактаңыз, антпесе маалымат бузулуу коркунучу бар же серверлериңизге кирүү мүмкүнчүлүгү жок. Мен аларды bitwarden.com сыяктуу коопсуз кампада сактоону сунуштайм жана ага кирүүнү көзөмөлдөө саясатыңыз аркылуу кирүүнү чектеңиз.

3) Купуя сөз айкашын колдонуу коопсуздукту жакшыртат, бирок cron жумуштарын автоматташтыруу ж.б. Ушул жана башка функцияларды колдонуу чечими тобокелдикти баалоо аркылуу аныкталышы керек, мисалы, эгерде сиз жеке маалыматтарды иштеп жатсаңыз, анда сизге чоңураак / пропорционалдуу көзөмөл керек.

Сунушталууда:

Арзан Pi Arduino туташуусу үчүн Python терминалы: 4 кадам

Арзан Pi Arduino туташуусу үчүн Python терминалы: Raspberry Pi - бул Linux машинасы, андыктан ал үчүн көптөгөн терминалдык тиркемелер бар. Бирок мен Pythonдо жаңысын жаздым, эмнеге убара болдум? Окууну улантыңыз. Эгерде сиз Pi жана Arduino экөөнү тең колдонгон долбоорду жасап жатсаңыз, анда сизге керек болушу мүмкүн

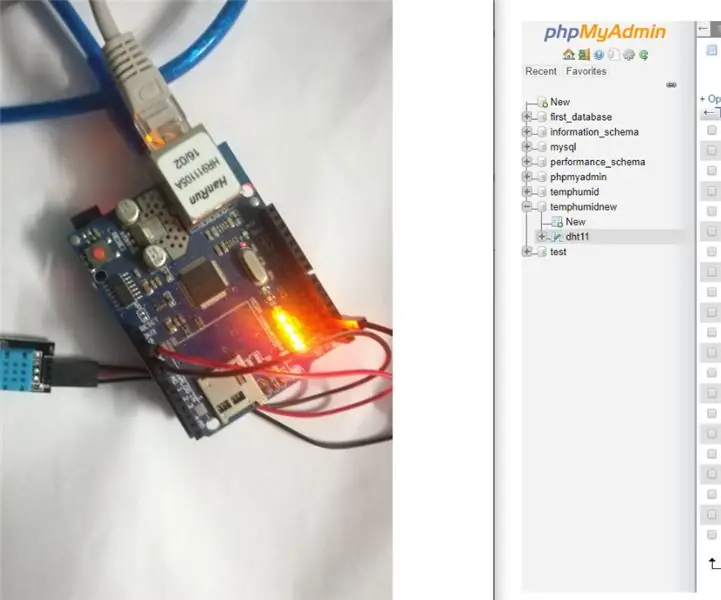

Arduino MySQL Serverге температура жана нымдуулук боюнча маалыматтарды жөнөтүүдө (PHPMYADMIN): 5 кадам

Arduino MySQL Serverге температура жана нымдуулук боюнча маалыматтарды жөнөтүүдө (PHPMYADMIN): Бул долбоордо мен DHT11 менен arduino менен байланышып, анан phpmyadmin базасына нымдуулук жана температура болгон dht11 маалыматын жөнөтүп жатам. Бул жерде биз бир PHP скриптин колдонуп, маалыматтарды phpmyadmin маалымат базасына түртүп жатабыз

Телефонуңузду жана гаджетти кантип коопсуз жана коопсуз кылуу керек: 4 кадам

Телефонуңузду жана гаджетти кантип коопсуз жана коопсуз кылуу керек: дээрлик бардыгын жоготкон адамдан (албетте, апыртылган) .Ошондуктан, моюнга алуу убактысы, менин мурунку сүйлөмүм айткандай, мен абдан олдоксонмун. Эгерде мага бир нерсе байланып калбаса, анда мен аны туура эмес жайгаштырып жиберүү мүмкүнчүлүгү чоң, унутуу бир жерде

OrangeBOX: OrangePI негизделген коопсуз камдык сактоочу түзмөк: 5 кадам

OrangeBOX: OrangePIге негизделген коопсуз камдык сактоочу түзмөк: OrangeBOX-бул ар кандай серверлер үчүн бардыгы биригүүчү алыскы сактоо камдык кутусу. Сиздин сервер жуктурулушу мүмкүн, бузулган, тазаланган жана сиздин бардык маалыматтарыңыз дагы эле OrangeBOX -те сакталган жана сиз каалаган нерсени камдык түзмөккө окшоштурууну каалабайт

Камдык камдык тутум - жашоону кичине жеңилдетүү үчүн! 3 кадам

Камдык камдык тутум - бул жашоону кичине жеңилдетүү үчүн!: Бул Нускамада сизге сырткы дисктин камдык көчүрмөсүн (мисалы, SD карт, USB Drive ж. толугу менен өзүңүздүн жеке керектөөңүз үчүн колдонуңуз жана жашооңузду дагы оңдоңуз